Objetivo

Esse post tem como objetivo identificar o login que habilitou ou desabilitou a opção “Password never expires” de uma conta de usuário. Esse procedimento pode ser utilizado em servidores em WORKGROUP e Member Server. Nosso teste será realizado em um servidor em WORKGROUP de nome SERVER1.

Pré-requisitos:

É necessário que a auditoria de gerenciamento de objetos esteja habilitada no servidor, seja através de GPO ou diretiva local (servidores em WORKGROUP), para verificar esse pré-requisito consultar o post Verificação de Auditoria – GPO e WORKGROUP

Procedimento – Alteração de conta, habilitado

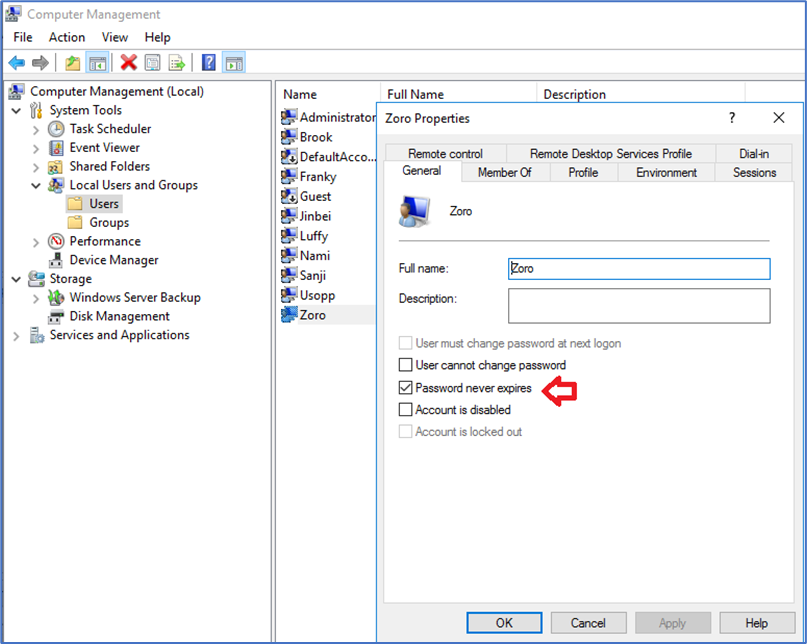

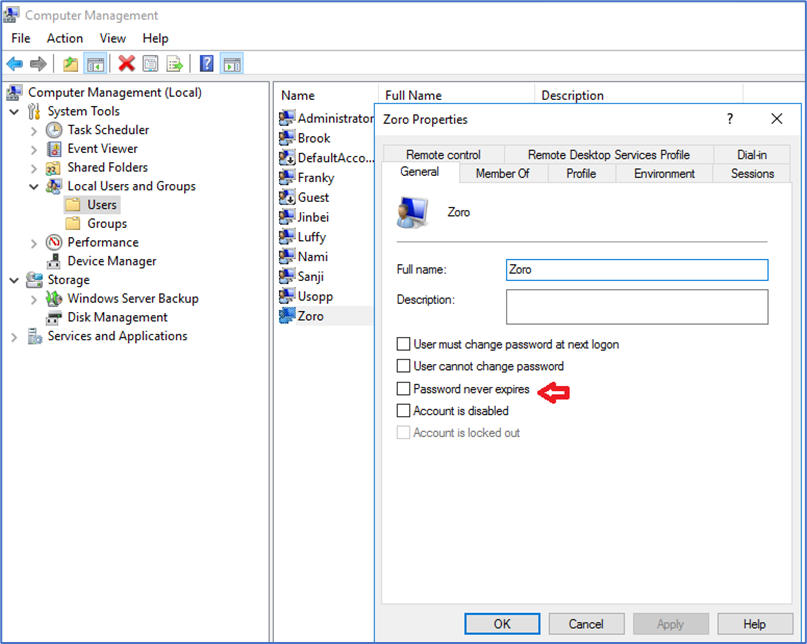

Vamos simular a alteração do atributo “Password never expires” do usuário Zoro.

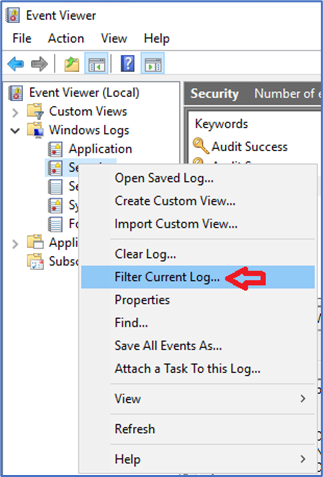

Execute o Event Viewer, navegue até Windows Logs\Security. Clique com o botão direito em Security e selecione Filter Current Log…

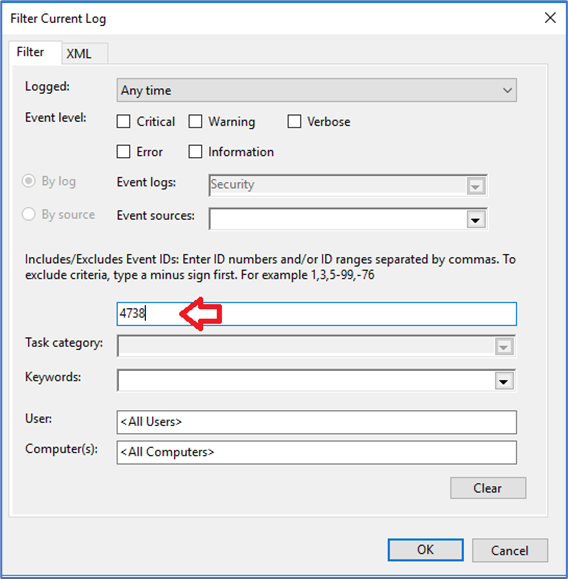

No campo Include/Excludes Event IDs informe o ID do evento que neste é 4738. Clique em OK.

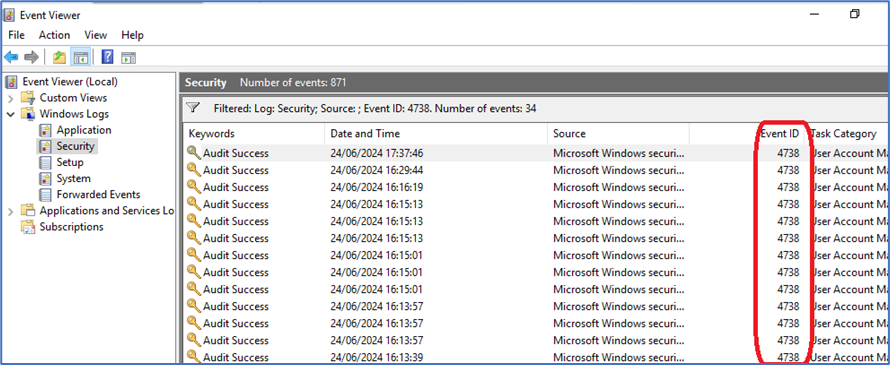

O evento 4738 é filtrado. Procure o horário aproximado que o cliente reportou a solicitação e abra o evento.

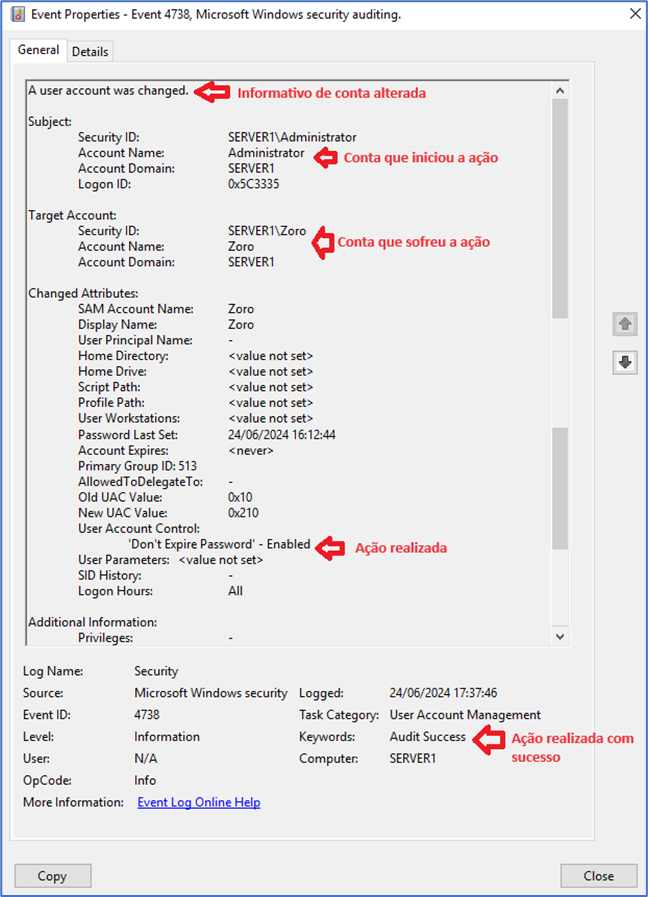

No evento é possível verificar se a ação foi com sucesso ou falha, o usuário que alterou o atributo “’Don’t Expire Password’ – Enabled”. Neste caso o usuário administrator conseguiu habilitar a senha do usuário Zoro para nunca expirar com sucesso.

Em Subject é o usuário que realizou a ação, em Target Account é o usuário que sofreu a ação, em Changed Attributes são os atributos que foram alterados na conta do usuário.

Procedimento – Alteração de conta, desabilitando

Vamos simular a alteração do atributo “Password never expires” do usuário Zoro, desabilitando a opção.

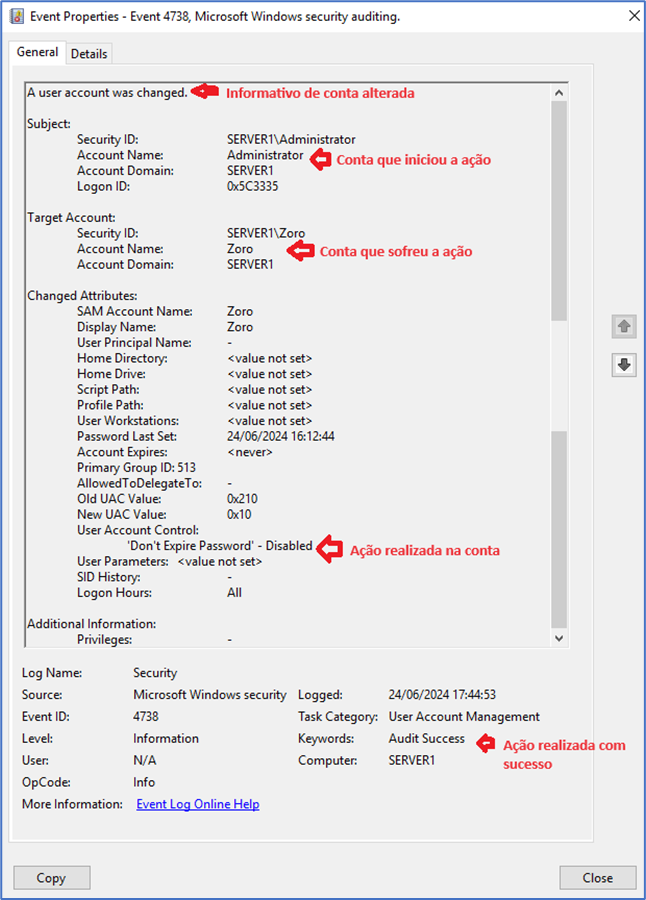

O evento 4738 é usado para quando o atributo é habilitado ou desabilitado. Procure o horário aproximado que o cliente reportou a solicitação e abra o evento.

Neste caso o usuário administrator conseguiu desabilitar a senha do usuário Zoro para nunca expirar com sucesso, ou seja, desabilitando essa opção a senha do usuário passa a respeitar a política de senha padrão do domínio.

Em Subject é o usuário que realizou a ação, em Target Account é o usuário que sofreu a ação, em Changed Attributes são os atributos que foram alterados na conta do usuário.

Concluímos que através desses procedimentos é possível identificar um usuário que alterou o atributo de senha nunca expira.