Objetivo

Realizar a instalação e configuração da ferramenta de sincronismo Microsoft Entra Connect Sync que sincroniza objetos do Active Directory com a nuvem da Microsoft/Azure. O Microsoft Entra Connect Sync é uma solução local tradicional (antigo AD Connect).

Para mais informações referente ao Entra Connect Sync verificar o post Diferenças entre o Microsoft Entra Connect Sync & Entra Cloud Sync.

Pré-requisitos:

A Microsoft recomenda um servidor dedicado para a instalação do agente, porém nesse laboratório utilizarei o domain controller da rede. Sugiro leitura dos posts abaixo para preparação de seu ambiente antes de seguir os passos informados nesse post:

Verifique os pré-requisitos para instalação Entra Connect Sync & Entra Cloud Sync

A Microsoft recomenda que a Lixeira do Active Directory (Active Directory Recycle Bin) esteja habilitada.

É necessário um usuário Global Administrator para realizar a configuração, verifique o post “Criando um usuário com permissão de Global Administrator no Microsoft Entra admin center” caso não possua um usuário com a role Global Administrator.

Verifique também a preparação do Active Directory para um domínio verificado

Procedimento:

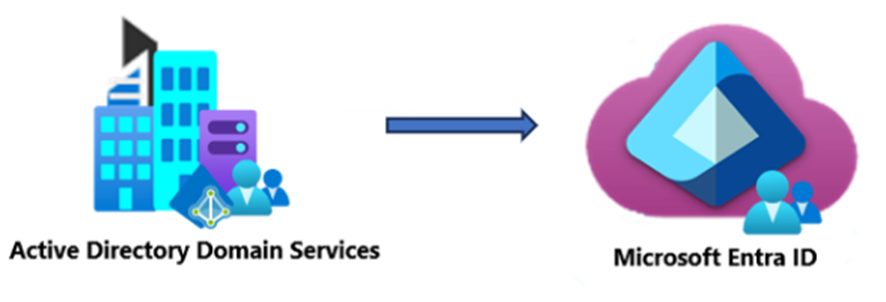

Realize acesso ao Entra admin center através da URL https://entra.microsoft.com/ na seção Entra ID clique em Overview e verifique que no momento a sincronização não está habilitada.

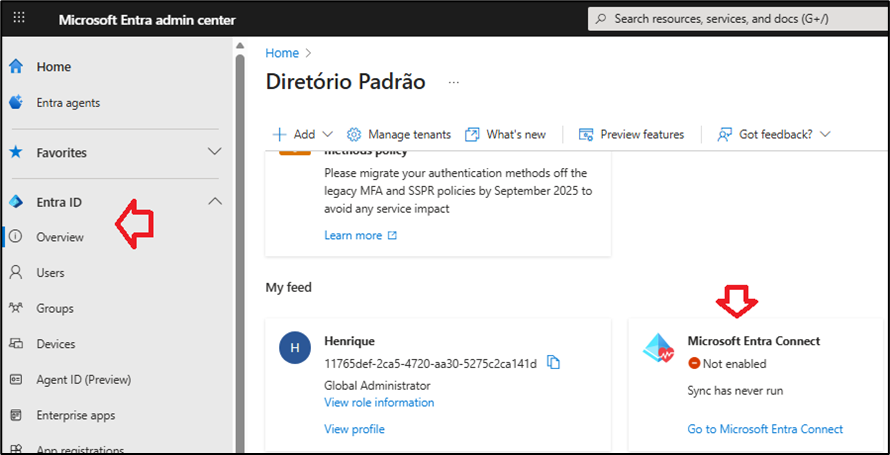

Nessa mesma tela verifique que o sincronismo pode ser utilizado com uma licença free.

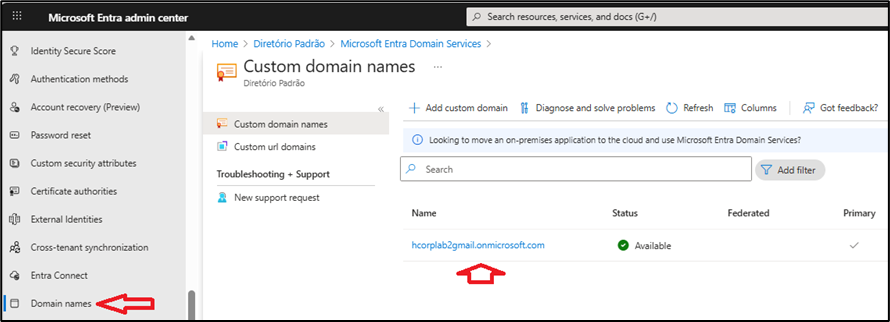

Neste post testaremos o domínio verificado que foi criado automaticamente chamado hcorplab2gmail.onmicrosoft.com. Clique em Domain Names e verifique o seu domínio verificado ou adicione um novo.

Por isso recomendo a leitura dos posts informados acima em “Pré-requisitos”, lá você irá preparar o ambiente do Active Directory local e uma explicação mais detalhada sobre os domínios verificados.

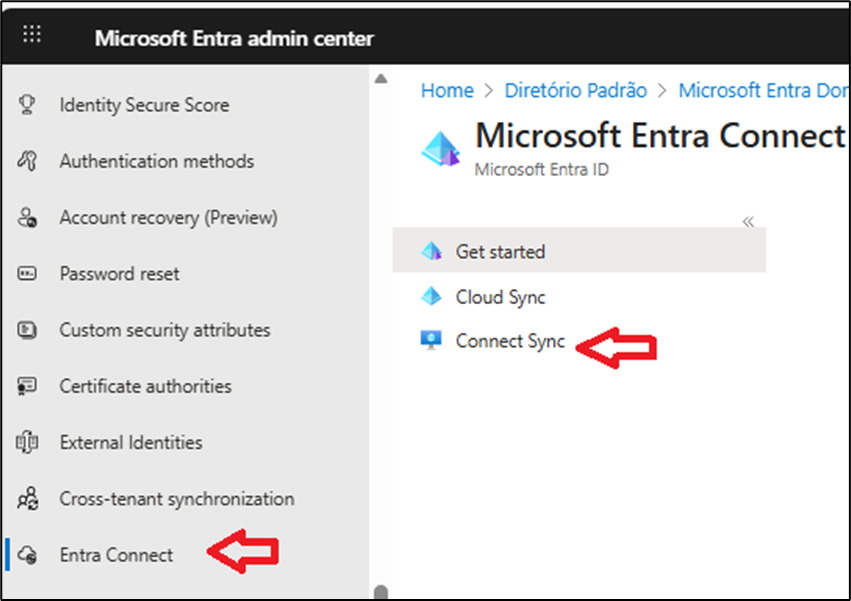

Agora na seção Entra Connect clique em Connect Sync.

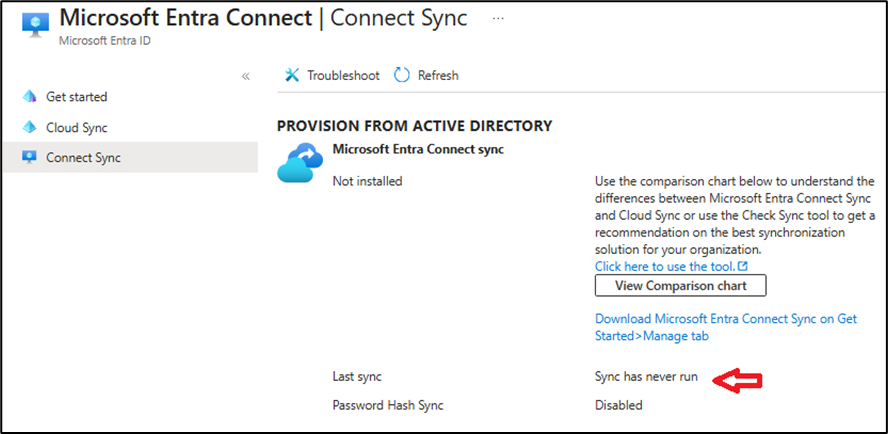

Verifique que não há nenhum sincronismo configurado.

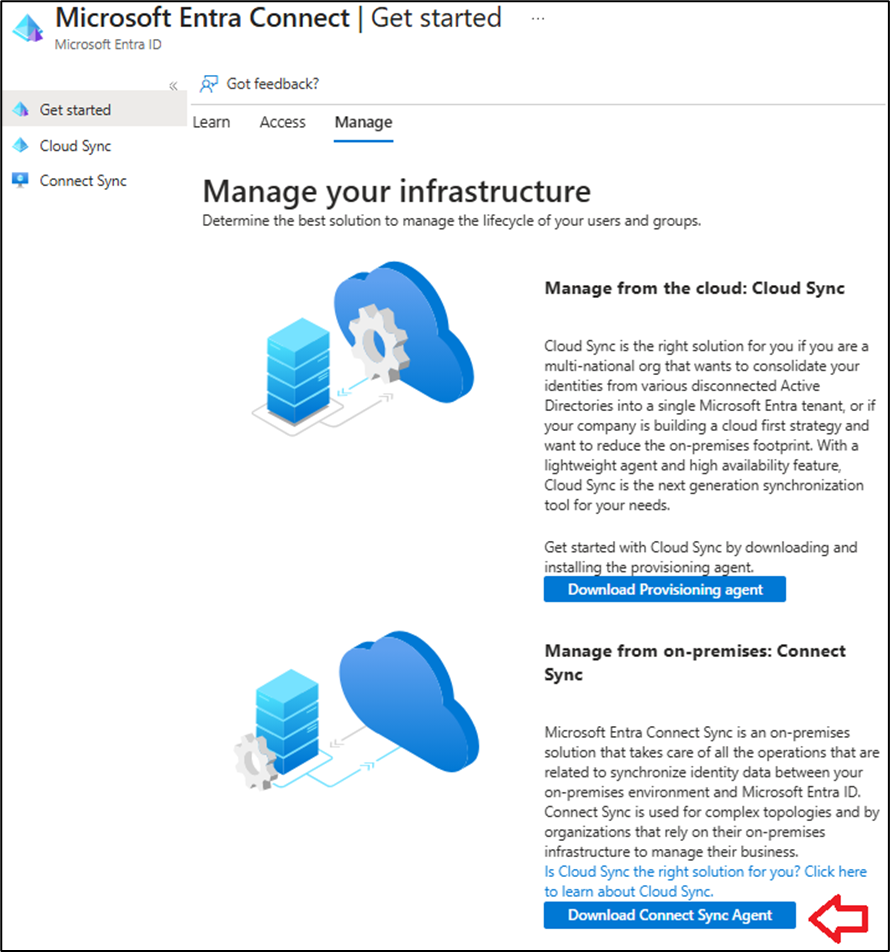

Clique em Get started e realize o download do agente clicando em Download Connect Sync Agent.

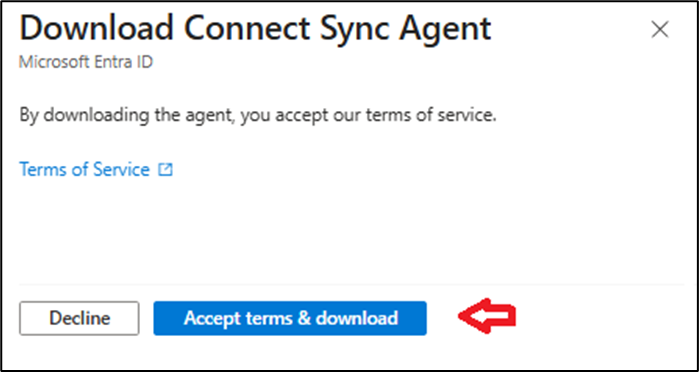

Aceite os termos do download.

O download será iniciado.

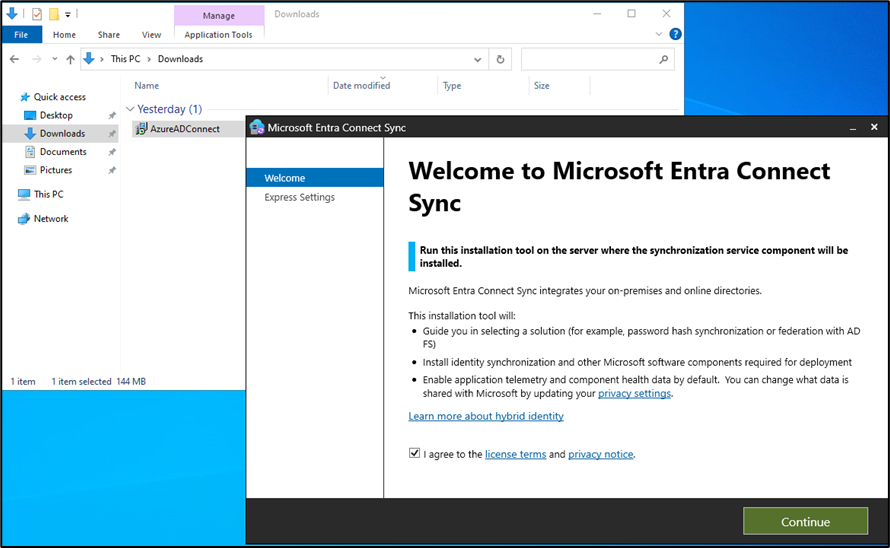

Execute o setup de instalação, marque a opção I agree to the license terms and privacy notice e clique em Continue.

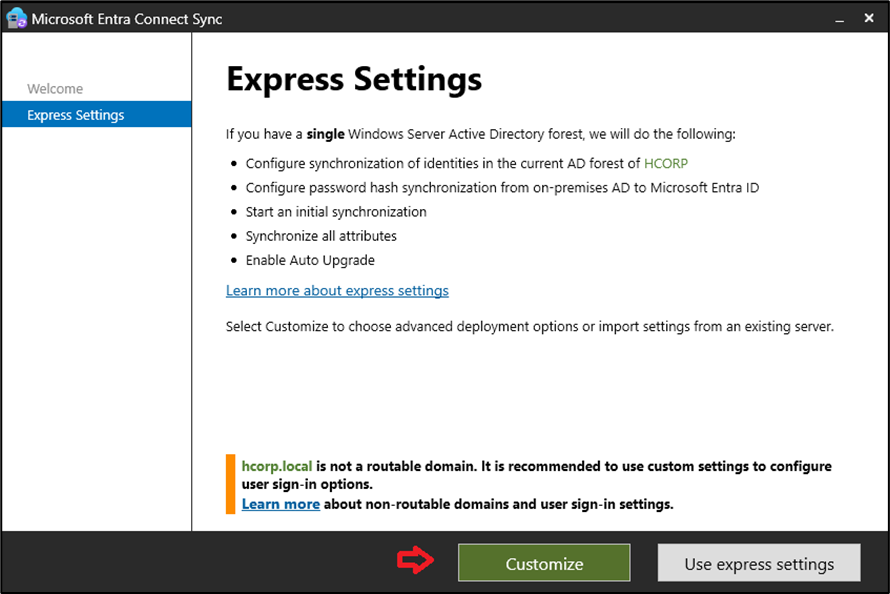

Na próxima tela clique em Customize.

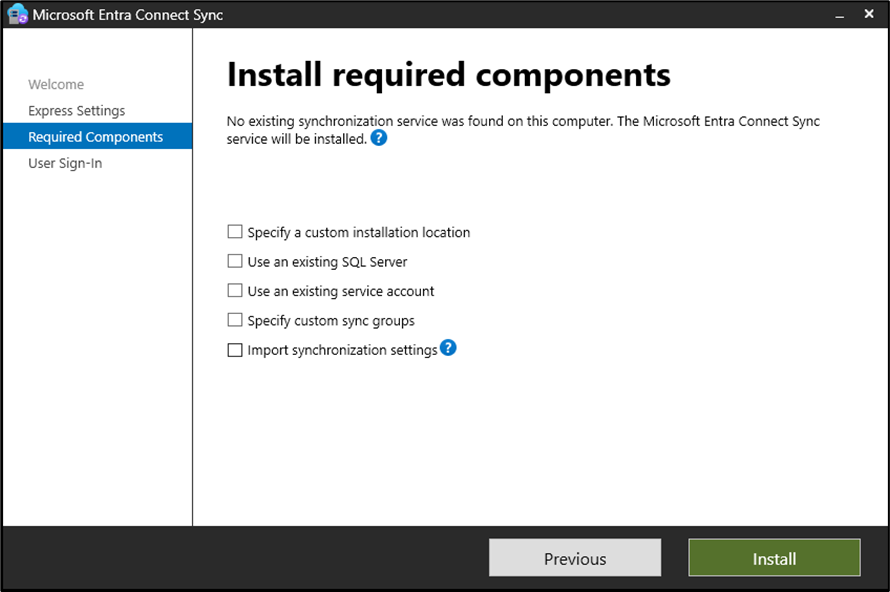

Na tela Required Components é possível alterar o caminho da instalação, usar um banco de dados ou conta de serviço existente, também é possível importar uma configuração utilizada em outro servidor. Como nesse caso é uma nova instalação, não selecione nenhuma opção e clique em Install.

Observação: Se você não selecionar um servidor de banco de dados o setup irá instalar o SQL Express no servidor.

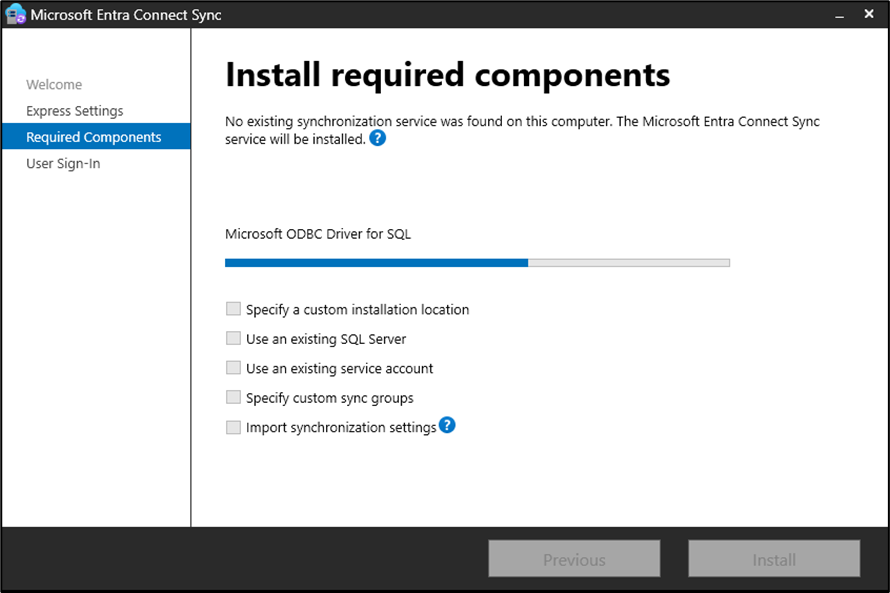

A instalação dará início.

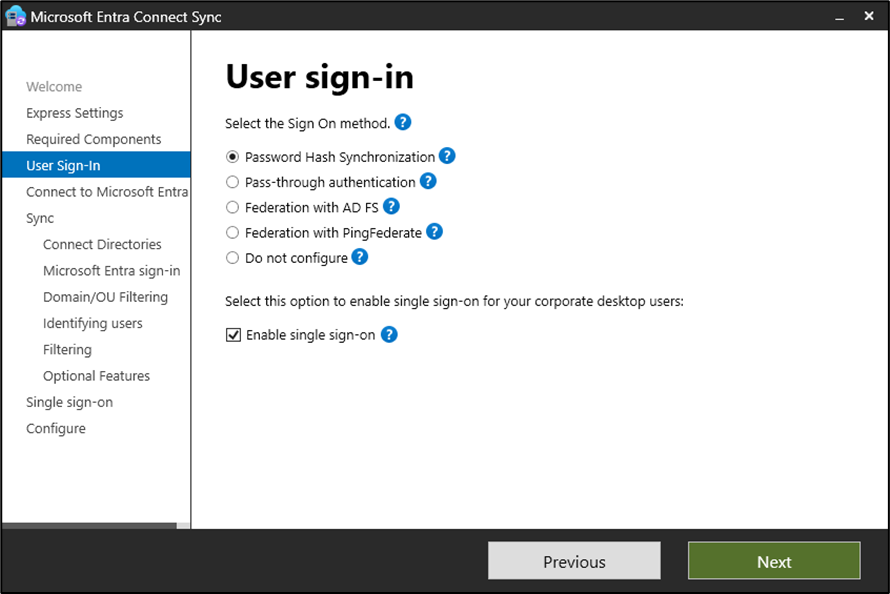

Na janela User Sign-In pode alterar de acordo com sua infraestrutura e organização, se tem ADFS, etc. No nosso laboratório utilizaremos o Password Hash Synchronization e marque a opção Enable single sign-on, essa é a configuração mais utilizadas pelas empresas. Clique em Next.

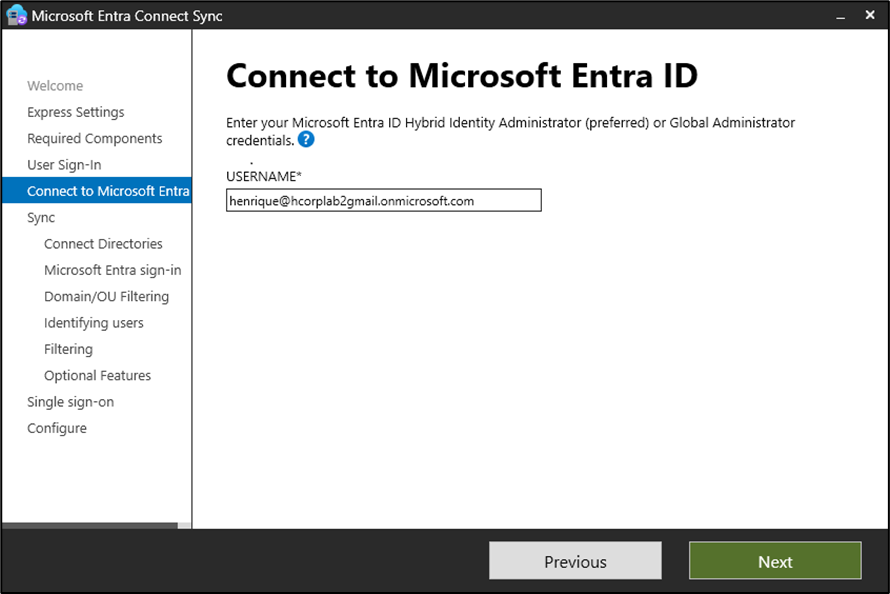

Informe um usuário do tenant com permissão de Global Admin e clique em Next.

Insira as credenciais desse usuário.

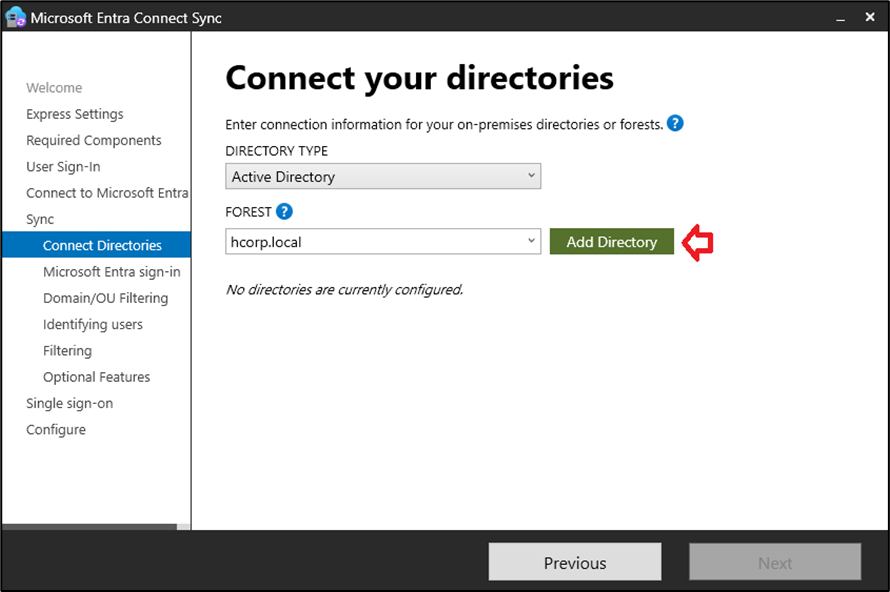

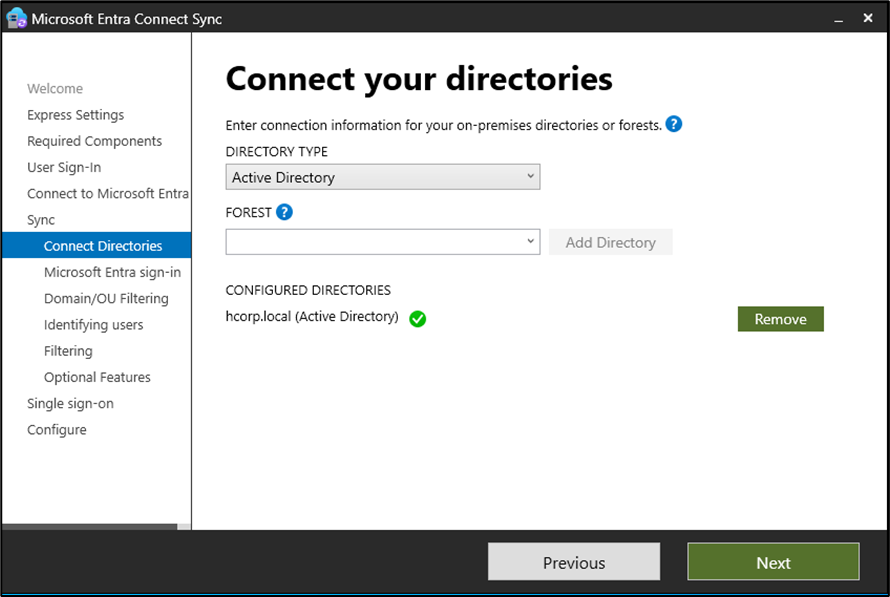

O assistente verifica a floresta que o servidor é membro e carrega, clique em Add Directory.

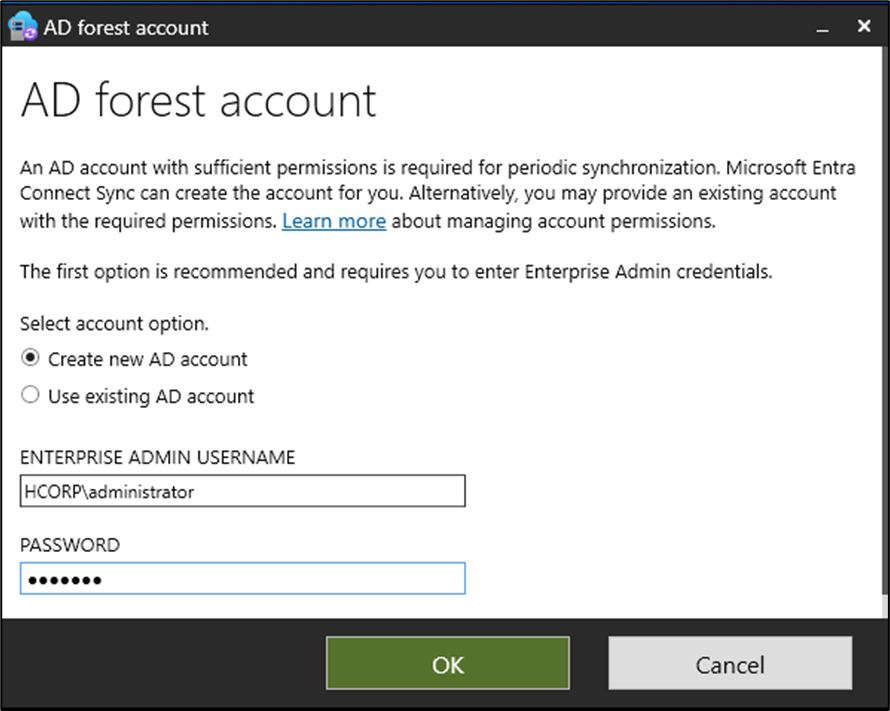

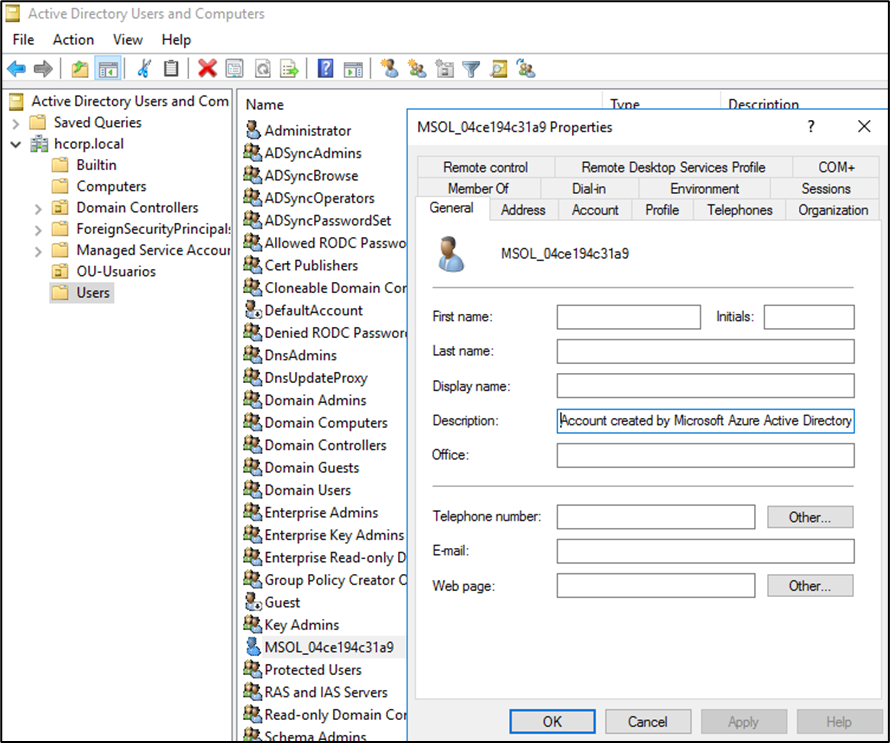

É necessária uma conta que será utilizada para o sincronismo, você pode criar uma conta ou utilizar uma existente, criaremos uma nova, insira um usuário com permissão de Domain Admins para que a conta seja criada e clique em OK. O Assistente criará uma conta de usuário no container Users com o nome MSOL_varios-caracteres, para mais informações como permissões da conta e melhores práticas verifique Microsoft Entra Connect: contas e permissões.

A conta foi criada da seguinte forma:

A floresta será adicionada, clique em Next.

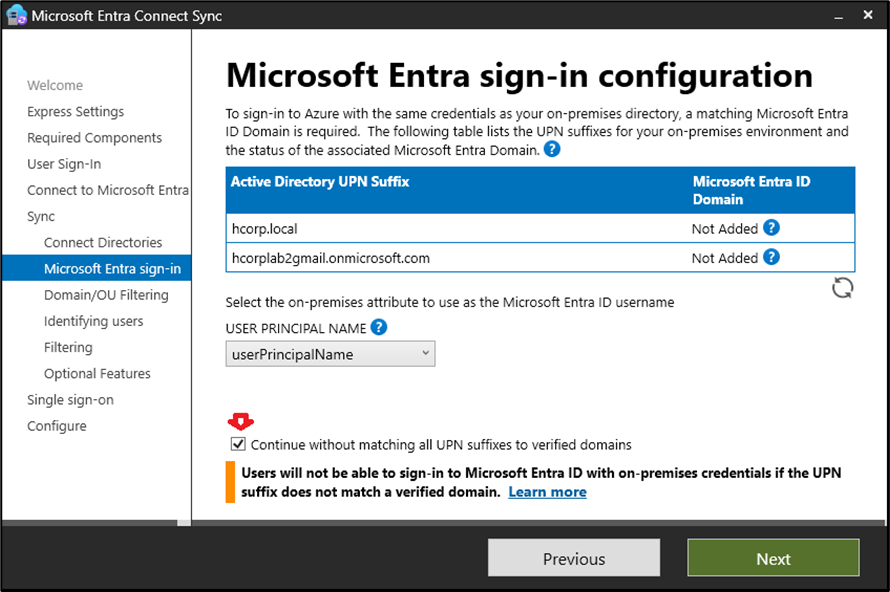

Na próxima tela Microsoft Entra sign-in você verá o domínio criado automaticamente pelo tenant que foi adicionado ao sufixo UPN dos usuários e o domínio local. Como não possuímos um domínio roteavel iremos utilizar o domínio criado automaticamente pelo Azure.

Embora o UPN e o e-mail compartilhem o mesmo formato, o valor do UPN de um usuário pode ou não ser o mesmo que o endereço de e-mail do usuário, pois geralmente o nome de domínio do Active Directory é diferente do domínio roteavel. Por exemplo, nome de domínio do Active Directory contoso.local, nome de domínio roteavel contoso.com.

O assistente do Microsoft Entra Connect usa o atributo userPrincipalName ou permite que você especifique o atributo (em uma instalação personalizada) a ser usado localmente como o UserPrincipalName no Microsoft Entra ID. Este é o valor usado para entrar no Microsoft Entra ID. Se o valor do atributo userPrincipalName não corresponder a um domínio verificado no Microsoft Entra ID, o Microsoft Entra ID o substituirá por um valor padrão como o .onmicrosoft.com. Cada diretório no Microsoft Entra ID vem com um nome de domínio integrado, no formato contoso.onmicrosoft.com, no nosso exemplo é o hcorplab2gmail.onmicrosoft.com, que permite começar a usar o Microsoft Entra ou outros serviços online da Microsoft. Mas você pode aprimorar e simplificar a experiência de login usando domínios personalizados.

O Microsoft Entra Connect lista os sufixos UPN definidos para os domínios e tenta associá-los a um domínio personalizado no Microsoft Entra ID. Em seguida, ele auxilia você com a ação apropriada a ser tomada. O assistente lista os sufixos UPN definidos para o Active Directory local e exibe o status correspondente a cada sufixo. Os valores de status podem ser um dos seguintes:

- Verified: O Microsoft Entra Connect encontrou um domínio verificado correspondente no Microsoft Entra ID. Todos os usuários desse domínio podem entrar usando suas credenciais locais. Neste caso, temos um domínio personalizado contoso.com que já foi adicionado e verificado no Microsoft Entra ID para o sufixo UPN. Os usuários poderão usar seu UserPrincipalName local, por exemplo, user@contoso.com, para entrar no Entra depois de sincronizados com o Microsoft Entra ID.

- Not verified: O Microsoft Entra Connect encontrou um domínio personalizado correspondente no Microsoft Entra ID, mas ele não foi verificado. O sufixo UPN dos usuários desse domínio será alterado para o sufixo padrão .onmicrosoft.com após a sincronização, caso o domínio não seja verificado. Neste caso, temos um domínio personalizado hcorp.local que foi adicionado ao diretório do Microsoft Entra. No entanto, ele ainda não foi verificado.

- Not added: O Microsoft Entra Connect não encontrou um domínio personalizado que correspondesse ao sufixo UPN. O sufixo UPN dos usuários deste domínio será alterado para o sufixo padrão .onmicrosoft.com se o domínio não for adicionado e verificado no Entra ID. Usuários que possuem UPN local com o sufixo @hcorp.local não poderão usar seu UPN local para entrar no Entra ID. Em vez disso, eles precisarão usar um novo UPN fornecido pelo Microsoft Entra ID, adicionando o sufixo do diretório padrão do Microsoft Entra. Por exemplo, se você estiver sincronizando usuários com o diretório do Microsoft Entra hcorplab2gmail.onmicrosoft.com, o usuário local user@hcorp.local receberá o UPN user@hcorplab2gmail.onmicrosoft.com.

Como não possuímos um domínio verificado, vamos utilizar o padrão e para isso marque a opção Continue without matching all UPN sufixes to verified domains e clique em Next.

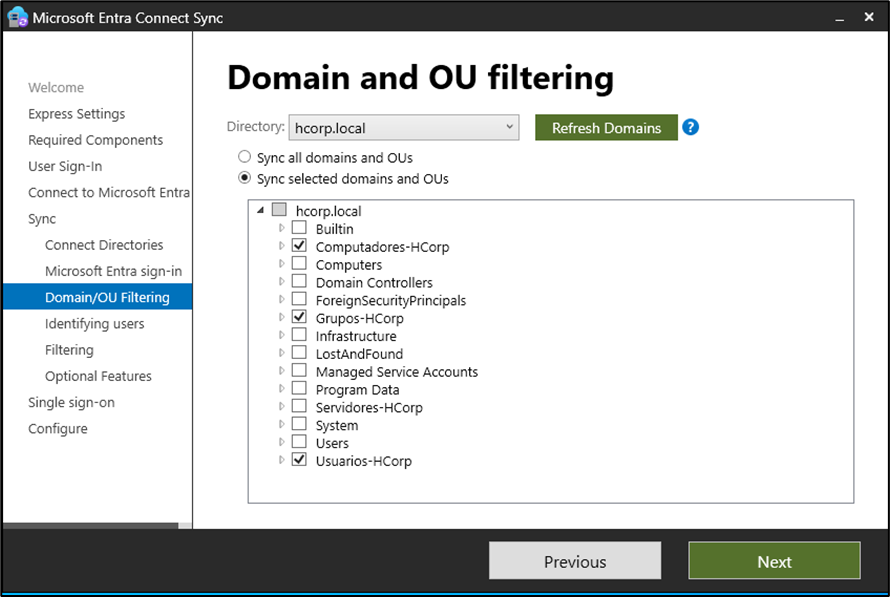

Na janela Domain/OU Filtering é possível configurar as Unidades Organizacionais que terão seus objetos sincronizados. Caso queira realizar um filtro selecione a opção Sync selected domains and OUs, marque as OUs e clique em Next.

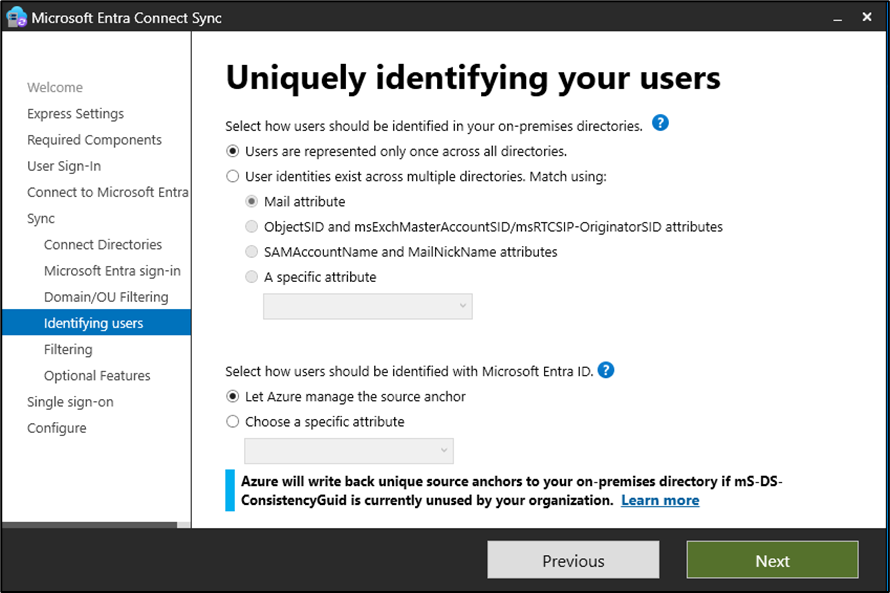

Na janela Identify users é possível configurar como os usuários deverão ser identificados no diretório local, vamos manter o padrão, clique em Next.

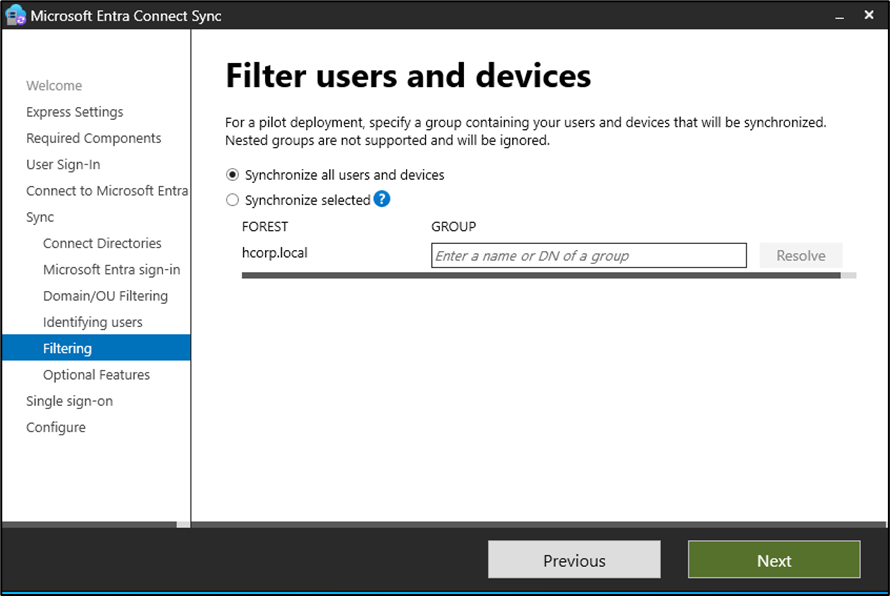

Na janela Filtering é possível configurar o sincronismo de todos os usuários e dispositivos ou especificar um grupo, mantenha a opção padrão Synchronize selected, assim ele irá sincronizar todos os objetos informados nas OUs em Domain/OU Filtering. Porém caso queira filtrar quais objetos dessas OUs sejam ou não sincronizados é possível utilizar grupos e essa opção de Filtering, clique em Next.

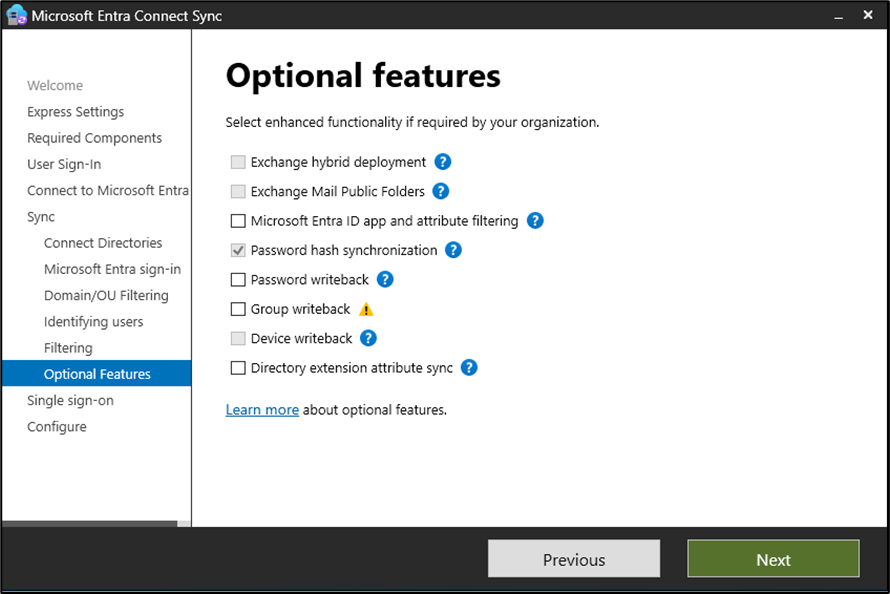

Na janela Optional Features é possível habilitar funções especificas, para mais informações sobre essas funções leia o post Diferenças entre o Microsoft Entra Connect Sync & Entra Cloud Sync, não habilitaremos nenhuma feature, clique em Next.

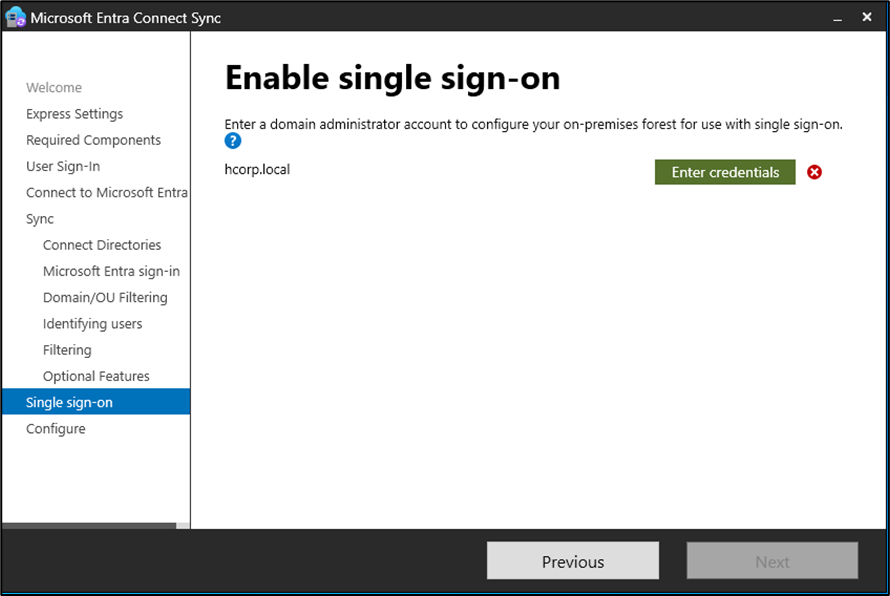

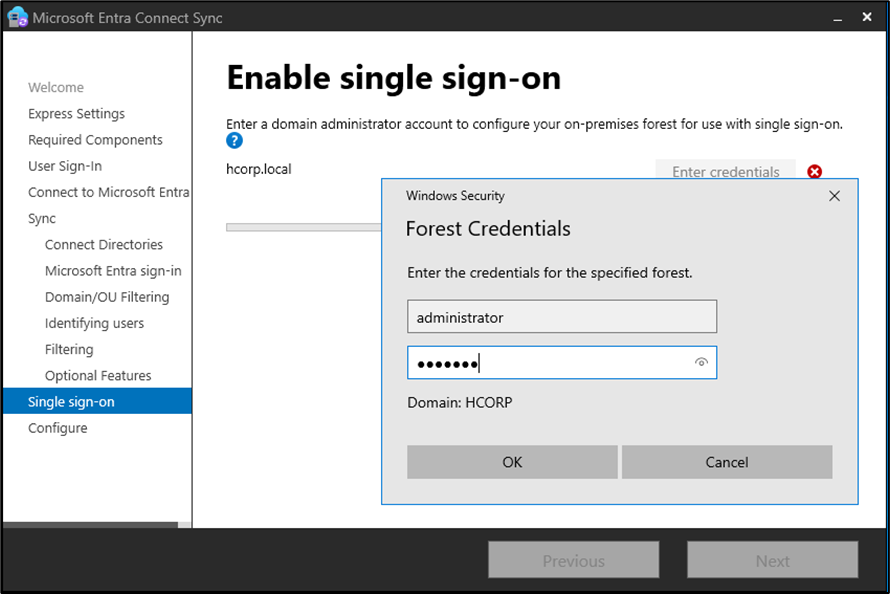

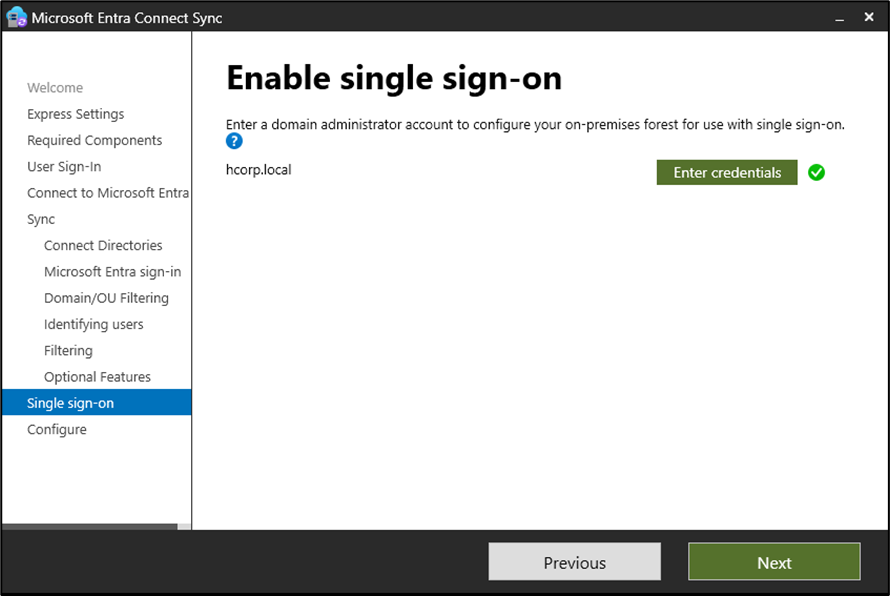

Como marcamos a opção Enable single sign-on no início do assistente é necessário inserir as credenciais de um usuário administrador do domínio, clique em Enter credentials.

Insira as credenciais.

Após inserir as credenciais clique em Next.

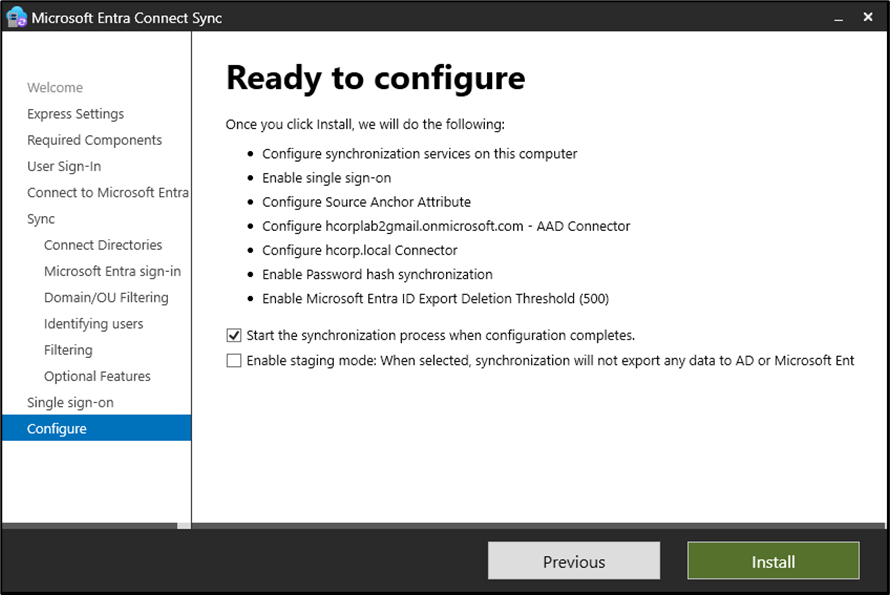

Na janela Configure certifique-se que a opção Start the synchronization process When configuration completes esteja habilitada e clique em Install.

Observação: A opção Enable staging mode é utilizada como uma forma de contingência do serviço de sincronismo, mas falaremos sobre isso em um próximo post.

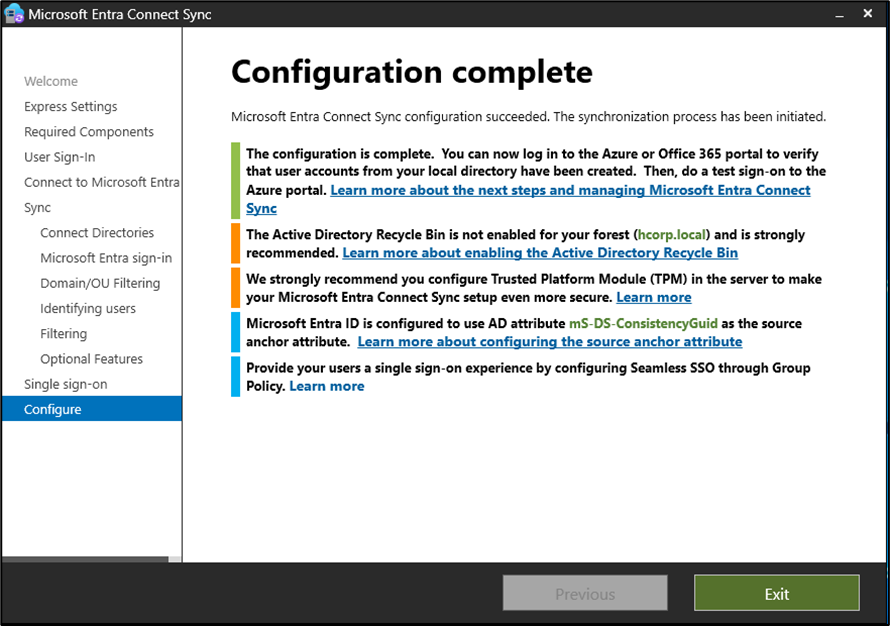

A instalação será finalizada, clique em Exit.

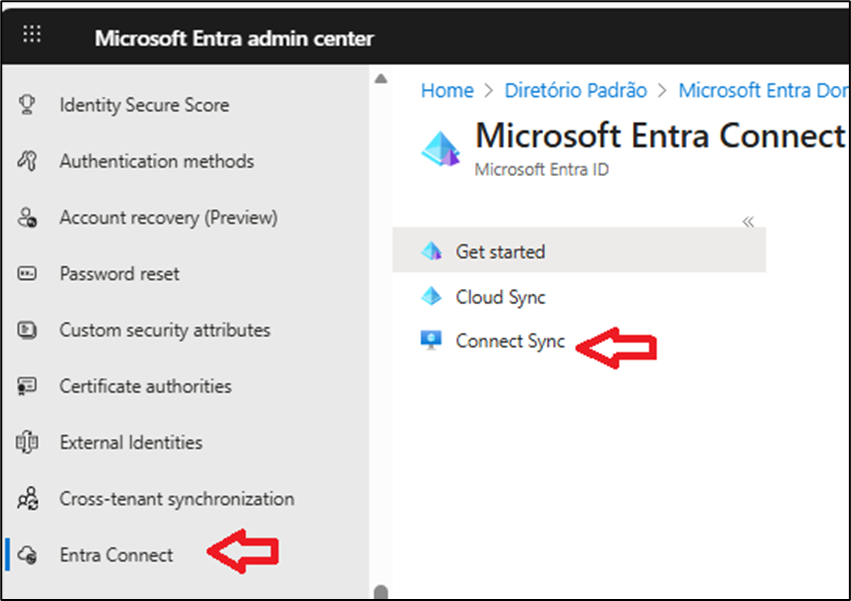

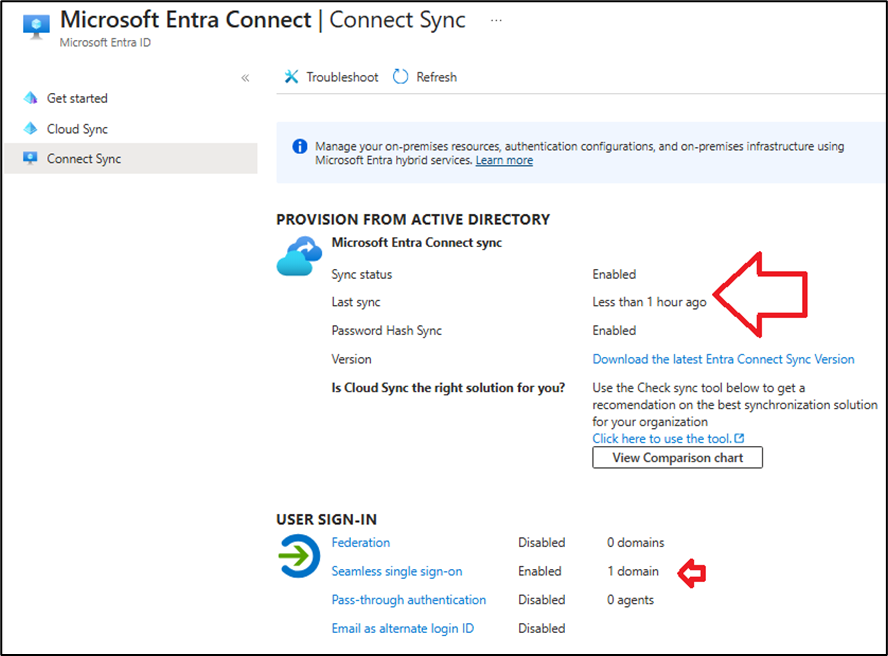

Volte ao portal Entra admin center, na seção Entra Connect clique em Connect Sync.

Verifique que o status da sincronização foi alterado e já está habilitado.

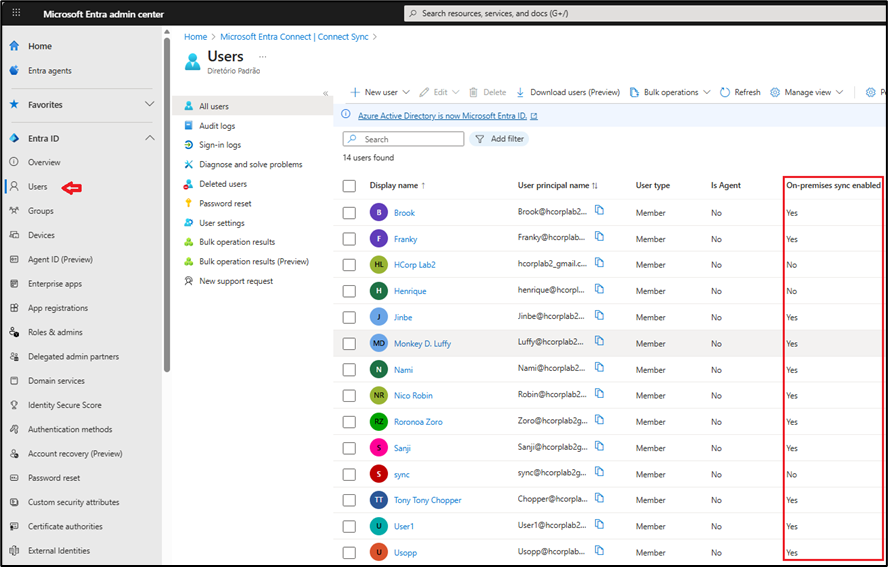

Navegue até a seção Users e verifique que os usuários locais foram sincronizados. Caso os usuários não sejam exibidos clique em Refresh. Na coluna On-premises sync enabled os usuários que estiverem com Yes são os que foram sincronizados, os usuários com No são usuários da nuvem.

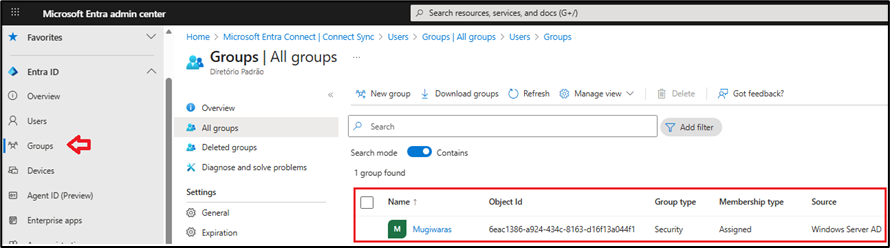

Clique em Groups e verifique que os grupos locais também foram sincronizados.

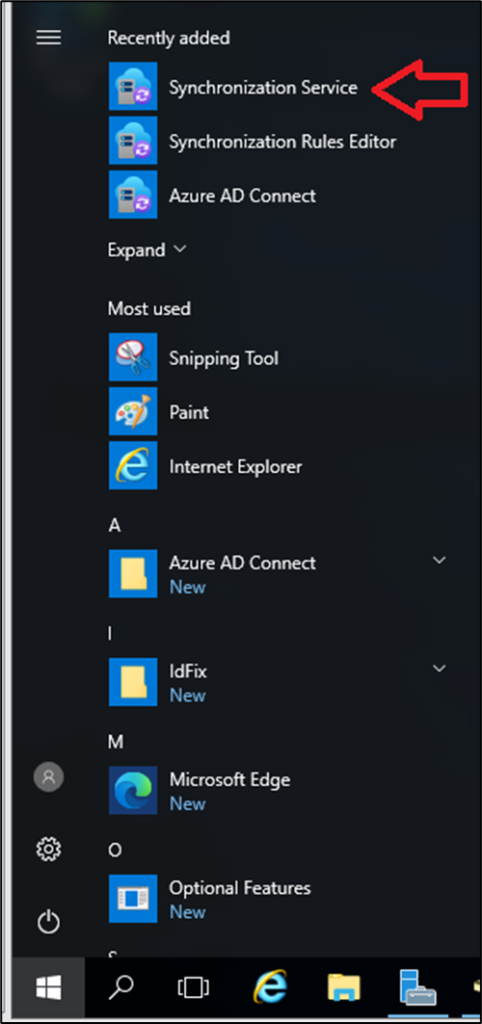

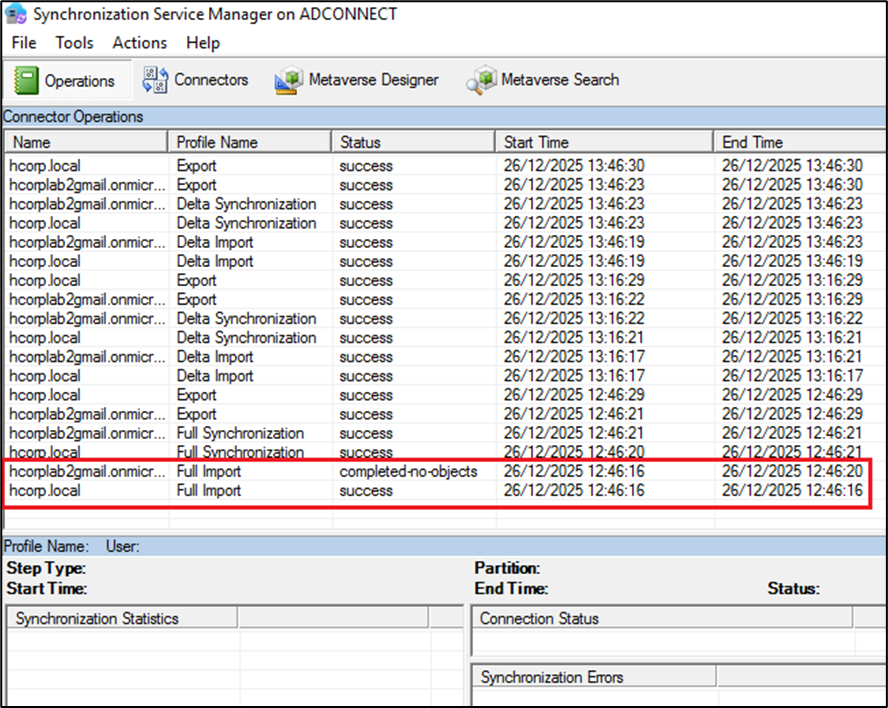

Volte ao servidor e abra o Synchronization Service.

Ele já concluiu a primeira sincronização que é a completa (Full Import), o restante são os sincronismos agendados automáticos que ocorrem a cada 30 minutos.

Após essas configurações concluímos com sucesso a instalação e configuração do Microsoft Entra Connect Sync, conforme novos usuários são criados no Active Directory local o Synchronization Service sincroniza os usuários com a nuvem.